Riscos e Alternativas, por um Diretor de Operações de Segurança

Em uma era de transformação digital, as empresas adotaram a abordagem de defesa em profundidade para a segurança das redes. Isso significa que as equipes de segurança da informação aproveitam uma série de controles, processos e ferramentas para identificar e lidar com problemas antecipada e frequentemente, com o objetivo de evitar que os invasores explorem lacunas e vulnerabilidades. É um esforço desafiador que nunca termina.

Agora, com uma pandemia global alterando o que a força de trabalho necessita, surgem novos riscos e os padrões das ameaças estão mudando. Isso demanda a contribuição de colaboradores antigos e novos. A proteção da rede agora requer uma cooperação estreita entre as equipes de segurança da informação, TI, continuidade dos negócios, recuperação de desastres e gerenciamento de crises.

"Um vírus de computador se espalha de forma muito parecida a um vírus pandêmico, e ambos têm um impacto significativo em um negócio", diz Kate Fulkert, Gerente de Continuidade dos Negócios e Recuperação de Desastres da Vertiv. "É por isso que as equipes de continuidade dos negócios e de segurança precisarão ser inseparáveis daqui para a frente".

Mike Spaulding, Diretor de Operações de Segurança da Vertiv, vê os riscos e ameaças abaixo surgindo em todo o mundo:

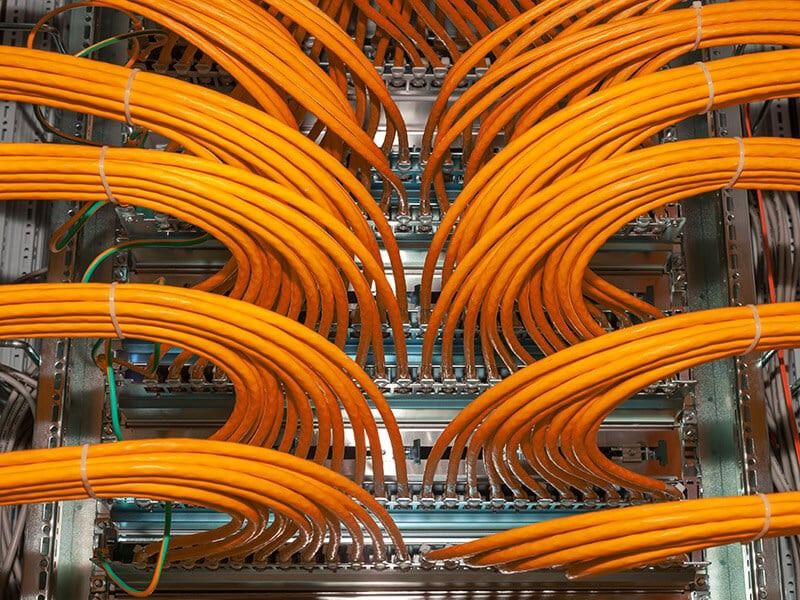

Risco no.1: As redes das empresas estão sitiadas

A pandemia desafiou a continuidade dos negócios das empresas, já que muitas delas não estavam preparadas para que toda a sua força de trabalho, ou a sua maioria, passasse a ser remota. Diversas equipes de TI estão desenvolvendo uma infraestrutura de desktop virtual (VDI) com grande velocidade para que suas empresas possam adotar plataformas de Desktops como um Serviço (do inglês, Desktops as a Service - DaaS). Elas estão também revisando aplicações e cargas de trabalho adicionais que possam migrar para a nuvem de forma a melhorar a continuidade dos negócios e o desempenho.

Apesar das pressões empresariais, recomendamos que as empresas invistam bastante tempo em segurança durante esse processo. Conforme as empresas criam seus VDIs, elas devem revisar cuidadosamente as conexões de suas redes, necessidades de capacidade, firewalls e outros requisitos de segurança. Muitas aplicações precisarão da segurança de uma rede privada virtual (VPN), enquanto outras podem ser migradas para a nuvem para acesso direto.

Organizações de setores regulamentados, como serviços financeiros e de saúde, obviamente terão requisitos mais rigorosos para suas estratégias de cloud híbrido quando comparadas a outros setores. Para aquelas iniciando sua jornada de cloud computing, o backup de dados, o processamento em lote e a recuperação de desastres pode proporcionar valor imediato, fortalecendo a continuidade dos negócios. Outras, enfrentando restrições de capacidade, podem escolher intensificar as implementações de Infraestrutura como um Serviço (IaaS) e de Plataforma como um Serviço (PaaS).

Uma avalanche de novos ataques

As empresas são sempre bombardeadas com ameaças, mas a quantidade varia. Em uma recente pesquisa da Cisco sobre segurança, 17% das empresas disseram que recebem 100.000 ou mais alertas de segurança todos os dias, levando a uma fadiga de cibersegurança. Soluções de monitoramento remoto e o Gerenciamento de eventos e informações de segurança (SIEM) por IA podem ajudar a identificar ameaças reais versus ameaças falsas, bem como ajudam a priorizá-las. O monitoramento remoto pode também ajudar as equipes de TI a rastrear o estado de seu data center, tal como avaliar as condições dos sistemas de energia e de refrigeração e habilitar funcionários para proativamente substituir sistemas e peças que mostrem sinais de estresse antes que esses problemas levem a falhas críticas.

Risco no.2: Colaboradores introduzem riscos nas redes

O phishing é um desafio constante para as empresas porque é, em geral, mais fácil explorar pessoas do que redes. Um estudo da Wombat Security mostrou que 83% dos participantes passaram por ataques de phishing em 2018 e 49% passaram por vishing (phishing por voz) e/ou smishing (phishing por SMS/texto). E-mails de phishing aumentaram mais de 600% desde Fevereiro passado, uma vez que os invasores buscam capitalizar em cima do medo e da confusão dos colaboradores sobre os eventos globais e as novas práticas de fazer home office.

Eis alguns dos riscos de phishing aos quais você deve prestar atenção, especialmente durante esses tempos sem precedentes:

- Falsificações de marcas: malfeitores estão falsificando organizações oficiais como a Organização Mundial de Saúde, o Ministério da Saúde ou a Receita Federal. Colaboradores podem receber e-mails fornecendo atualizações e que parecem oficiais e profissionais, sendo levados a clicar em sites que parecem ser verdadeiros ou baixar anexos com malwares.

- Falsificação de identidade funcional: invasores podem enviar e-mails direcionados, falsificando identidades funcionais da empresa como TI, recursos humanos ou financeiro. Eles podem também se passar por pessoas, como o presidente da empresa. Esses e-mails, em geral, levam os destinatários a baixar arquivos maliciosos. Exemplos incluem as últimas atualizações de uma empresa sobre os eventos globais atuais ou um comunicado sobre novos processos de TI e de pagamento.

- Golpes relacionados à pandemia: essas solicitações que são mais obviamente destinadas a obter dinheiro podem incluir sites de compras oferecendo produtos difíceis de obter, como máscaras e álcool gel; organizações médicas solicitando pagamento para um parente ou amigo ou oferecendo acesso privilegiado a uma vacina ou remédio; empresas de turismo e companhias aéreas oferecendo reembolsos e instituições de caridade solicitando contribuições. O objetivo desses ataques é persuadir os colaboradores a pagar por mercadoria ou serviços fraudulentos que nunca serão recebidos, ou solicitar doações para uma instituição de caridade inexistente.

Recomendamos que as empresas façam comunicados sobre as últimas estratégias de phishing - como reconhecê-las e evitá-las e como reportar ataques. Agora é uma boa hora para atualizar informações sobre o que fazer no caso de qualquer incidente de segurança e lembrar aos colaboradores que é dever de todos proteger a empresa, reportando eventos em tempo hábil.

Controles Frágeis

Quando colaboradores trabalham de casa, eles estão acessando recursos da empresa através de seus próprios dispositivos e redes de Wi-Fi. Isso pode trazer riscos à rede da empresa quando colaboradores usam senhas padrão ou fáceis de decifrar; usam redes de Wi-Fi e dispositivos que não são encriptados; navegam na internet para fins pessoais e profissionais nos mesmos dispositivos e negligenciam o download de atualizações de softwares e patches de segurança.

Recomendamos que as empresas forneçam folhas de dicas para ajudar aos colaboradores a fazer a higiene básica de TI antes de se conectar às redes da empresa. Qualquer aplicação que tenha um único fator de autenticação (senhas) deve ser desabilitado até que possa ser substituída pela autenticação multifator. Além disso, as empresas devem revisar os privilégios de acesso de administrador para assegurar que estejam atualizados e limitados apenas aos sistemas que a equipe de TI precisa para realizar seu trabalho. Como as equipes de segurança da informação sabem, privilégios de administrador são o cálice sagrado dos invasores porque eles permitem o acesso pervasivo às redes.

Risco no.3: Clientes e parceiros podem passar por ameaças

Invasores geralmente miram em terceiros pois eles têm segurança mais fraca do que seus clientes empresariais e, em geral, têm acesso privilegiado a e-mail, sistemas e arquivos. O Instituto Ponemom descobriu que 59% das empresas já passaram por uma violação de dados devido a um terceiro.

Além de realizar avaliações de risco regulares dos principais fornecedores, as empresas devem exigir autenticação multifator para terceiros, reforçar a política de dar acesso ao menos possível e interromper automaticamente o acesso à rede quando ele não é mais necessário para reduzir a possibilidade de uma violação.

Fraude em Clientes

Clientes podem ser os alvos dos invasores que interceptam e-mails para ataques do tipo man-in-the-middle (MITM). Malfeitores imitam fornecedores e parceiros enviando e-mails que parecem autênticos, fazendo telefonemas dirigidos e fornecendo informações fraudulentas para pagamentos. Quando o que está em jogo são altas somas de dinheiro, os invasores jogarão com paciência, se envolvendo com os alvos através dos ciclos de vendas B2B de vários meses, com o objetivo de obter uma grande transferência financeira eletrônica.

Recomendamos que as empresas se comuniquem com os clientes imediatamente para compartilhar esses novos padrões de ataque e reiterem as principais práticas de marketing, vendas e financeiras de suas empresas. Se os clientes tiverem qualquer dúvida sobre faturamento ou pagamentos, eles devem poder entrar em contato com pessoas chaves diretamente.

Com as recentes, e rápidas, mudanças nos modelos de trabalho das empresas trazendo à tona as vulnerabilidades das redes de TI, agora é a hora de reforçar a segurança dos seus sistemas e empoderar seus colaboradores para identificar e reportar ameaças.

Como sempre, a Vertiv está aqui para ajudar. Se você precisa de serviços, peças ou suporte técnico, entre em contanto com o seu representante da Vertiv, ou ligue para 0800 208 8000.