O presente do gerenciamento de TI é agora remoto e o futuro será da mesma forma. Enquanto os data centers pré-pandemia tiveram equipes trabalhando lado a lado, agora a maioria dos colaboradores de TI trabalha remotamente a partir de suas casas ou de outros locais. Como resultando, eles estão usando sistemas seguros de monitoramento e gerenciamento remotos para supervisionar uma rede cada vez mais distribuída, incluindo datas centers centrais, instalações de colocation e sites de edge.

Essa tendência ocorre globalmente. A Gartner estimou que até o final de 2021, 51% de todos os trabalhadores do conhecimento em todo o mundo estariam trabalhando remotamente, um aumento dos 27% que o faziam em 2019.

Embora as equipes de TI tenham ganhado a tão necessária flexibilidade para o equilíbrio trabalho-vida pessoal, elas estão agora tendo mais responsabilidades do que nunca: fortalecer a estabilidade e a confiabilidade das infraestruturas digitais, trabalhar com equipes de segurança para desenvolver arquiteturas de confiança zero (zero trust) e expandir os serviços para atender às crescentes demandas empresariais. Como em outras funções das empresas, as equipes de TI estão repensando operações para formatá-las para maior resiliência e não apenas eficiência, o que pode algumas vezes introduzir fragilidade aos processos.

Tanto Grupos Internos quanto Externos Têm Acesso às Redes Corporativas

Consequentemente, proporcionar o acesso remoto autorizado às redes para as áreas de TI e de segurança é mais importante do que nunca. Entretanto, o que TI considera uma ferramenta crítica para trabalhar produtivamente pode facilmente introduzir falhas críticas nas redes se não for bem controlado. Privilégios de acesso em excesso podem aumentar o risco de erro humano ou atividade maliciosa interna. Aproximadamente 85% das violações de dados ainda têm um fator humano. Portanto, controlar e dimensionar corretamente os privilégios de administrador do sistema de rede para cargos e trabalhos específicos é um passo importante para reduzir os riscos.

Além de administradores do sistema, terceiros, como fornecedores de serviços de cloud computing e de serviços gerenciados, equipes de colocation e outros, têm acesso às redes corporativas. Recente pesquisa com profissionais de TI descobriu que 94% dá acesso às suas redes para usuários terceiros e 72% dá permissões privilegiadas ou de superusuário. Da mesma forma que faz com os usuários internos, a equipe de TI precisa ter certeza que estes privilégios sejam justificados e alinhados adequadamente às necessidades empresariais e às necessidades de monitoramento e gerenciamento desses usuários. Como exemplo, lembre-se do contratado da Amazon que usou uma vulnerabilidade do firewall para executar comandos nos servidores da Capital One, roubando e postando dados de 106 milhões de clientes nos EUA e Canadá. O contratado executou então um comando para ter acesso a credenciais privilegiadas e baixou arquivos armazenados na AWS. A Capital One precisou remediar essa enorme violação de dados.

5 Passos para Controlar o Acesso Remoto Seguro para as Áreas de TI e Segurança

Administradores de TI podem ter maior visibilidade e controle para proteger os programas de acesso remoto usando o Ecossistema Vertiv™ Avocent® ADX. Essa plataforma digital escalável proporciona tudo o que as áreas de TI e de segurança precisam para monitorar e gerenciar sua coleção cada vez maior de dispositivos em locais da rede. Com igual importância, a plataforma proporciona diversas camadas de controle de segurança para autenticar usuários e gerenciar seus privilégios. As equipes de TI e de segurança podem usar o Ecossistema Avocent ADX para:

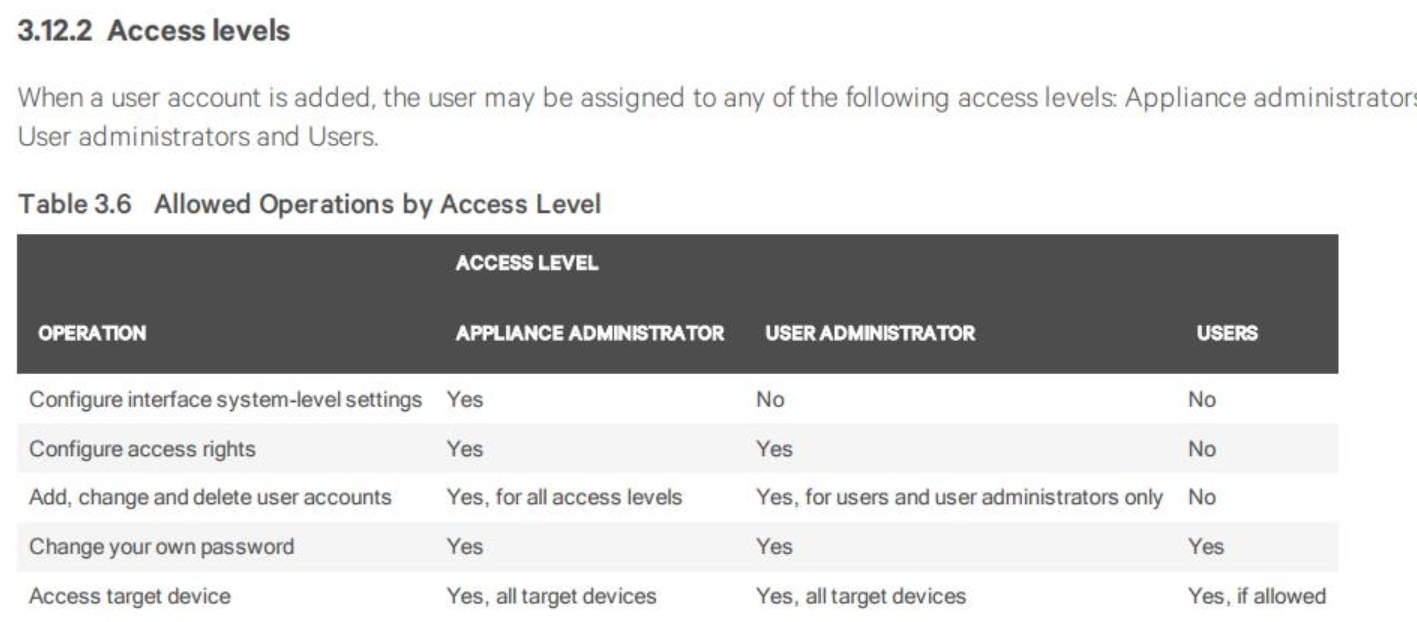

- Proporcionar acesso remoto seguro com base na função: O Ecossistema Avocent ADX possibilita que TI separe os privilégios de usuários internos e externos por função. Por exemplo, administradores de gerenciamento de energia podem receber acesso para monitorar e gerenciar apenas unidades de distribuição de energia para racks (rPDUs) diretamente, enquanto a área de segurança pode receber acesso apenas aos firewalls. Além disso, a equipe de TI pode segmentar acessos pelo mesmo tipo de dispositivo, como servidores. Um grupo de aplicações pode ser autorizado a acessar apenas os servidores de desenvolvimento e produção, enquanto o grupo de testes pode ter acesso aos servidores de testes.

- Controlar o que os usuários podem enxergar: Se os usuários são autorizados a apenas acessar e gerenciar determinados dispositivos, eles nem precisam enxergar outros dispositivos de rede. Essa capacidade de remover dispositivos das visualizações dos usuários permite que o Ecossistema Avocent ADX seja usado para diversos fins. Equipes de colocation podem usar privilégios elevados para ver todos os dispositivos ao longo das contas de todos os clientes, enquanto equipes corporativas de TI podem apenas enxergar seus próprios dispositivos naquelas instalações. Terceiros com acesso autorizado à rede empresarial podem ter suas visualizações limitas aos dispositivos alinhados com suas obrigações. Da mesma forma, o Ecossistema Avocent ADX pode simplificar o gerenciamento de TI em empresas globais que operam diversos negócios ou divisões. As equipes de TI gerenciando uma rede interna de um negócio não enxerga outras redes, simplificando seu trabalho e evitando ações que poderiam levar a erros em cascata.

- Habilitar privilégios com base em recursos: O TI pode estabelecer grupos dinâmicos de usuários e facilmente designar privilégios usando o Ecossistema Avocent ADX. Como alternativa, o TI pode usar serviços de autenticação de terceiros como o TACACS+ ou Active Directory para alinhar as funções e autorizações do dispositivo às determinadas no nível corporativo.

Além de funções, o TI pode proporcionar aos usuários privilégios de dispositivos ultragranulares. Por exemplo, um usuário pode receber acesso para rodar dispositivos e verificar os seus estados, mas não para configurá-los. Esses privilégios devem, obviamente, ser atualizados quando contratados completam suas tarefas e quando usuários trocam de função, são promovidos ou deixam a empresa. Segmentar essas tarefas reduz as oportunidades para usuários autorizados realizarem ações não aprovadas em dispositivos que usam rotineiramente.

- Controlar quais sessões podem ser iniciadas nos dispositivos: O Ecossistema Avocent ADX controla tanto as sessões do console serial quanto as do teclado, vídeo e mouse (KVM). Administradores de TI podem autorizar (ou declinar) sessões seriais de usuários para fazer trabalhos rotineiros. Administradores de TI podem usar o Console Serial Vertiv Avocent ACS 8000 para o gerenciamento dentro de banda e fora de banda. O console serial permite aos usuários realizar tarefas repetitivas e não visuais, como monitorar dispositivos, reunir dados e automatizar tarefas de configuração. Com os dispositivos KVM Vertiv™ Avocent® ADX IPUHD 4K, os usuários de TI podem usar imagens em alta resolução para orientar trabalho em foco, como desenvolvimento e testes, obtendo feedback visual sobre suas atividades.

- Rastrear todas as atividades dos usuários: A área de TI pode usar o Ecossistema Avocent ADX para auditar todas as atividades dos usuários, focando em qualquer problema. Com o Avocent ACS 8000, a área de TI pode monitorar todas as teclas que os usuários digitam, a linha do tempo de todas as ações e as atividades em todos os dispositivos. Ela pode ainda configurar alertas em série de forma que, se um usuário realizar uma ação, como digitar um código ou enviar um texto ou e-mail, os administradores são informados.

Algumas vezes ocorrem problemas quando diversos usuários realizam ações em um dispositivo, levando a consequências não intencionais. Ao poder rastrear e interpretar essas ações dentro do contexto, a área de TI pode identificar e resolver o problema mais rapidamente, bem como proporcionar e manter registros para fins de compliance.

Conclusão

À medida que as pressões digitais aumentam, a área TI precisa encontrar um equilíbrio entre proporcionar acesso remoto seguro para os dispositivos da rede e controlar rigidamente esses privilégios. O Ecossistema Vertiv™ Avocent® ADX proporciona aos administradores de TI todas as ferramentas que eles necessitam para dar, revogar, controlar e monitorar os privilégios granulares de acesso. Dessa forma, o Ecossistema Avocent ADX pode ser uma ferramenta poderosa na motivação de TI em trabalhar com outras equipes e terceiros para acelerar o crescimento dos negócios.