Refleksje i wnioski dyrektora ds. bezpieczeństwa związane z zagrożeniami

W dobie transformacji cyfrowej firmy przyjęły strategię ochrony dogłębnej w celu zabezpieczenia sieci. Oznacza to, że zespoły ds. bezpieczeństwa informacji wykorzystują różne środki kontroli, procesy i narzędzia do wczesnego oraz częstego identyfikowania oraz rozwiązywania problemów, aby powstrzymać cyberprzestępców przed wykorzystywaniem luk i słabych punktów. To trudne przedsięwzięcie, którego podejmują się po raz pierwszy.

Dzisiaj, w czasach globalnej pandemii, która wymaga zmian na rynku pracy, pojawiają się nowe zagrożenia. Zmieniają się też ich wzorce. Taka sytuacja wymaga współdziałania między pracownikami różnych zespołów. Ochrona sieci nakazuje ścisłą współpracę pomiędzy zespołami ds. bezpieczeństwa informacji, IT, ciągłości działania, usuwania skutków awarii i zarządzania kryzysowego.

„Wirus komputerowy rozprzestrzenia się podobnie jak wirus pandemiczny, przy czym oba te zjawiska mają znaczący wpływ na działalność firmy” – mówi Kate Fulkert, menedżer ds. ciągłości działania i odzyskiwania danych po awarii w Vertiv. „Dlatego zespoły zajmujące się ciągłością działania i bezpieczeństwem muszą ściśle współdziałać w najbliższej przyszłości.”

Mike Spaulding, dyrektor ds. bezpieczeństwa w Vertiv, dostrzega następujące ryzyka i zagrożenia, które pojawiają się na całym świecie:

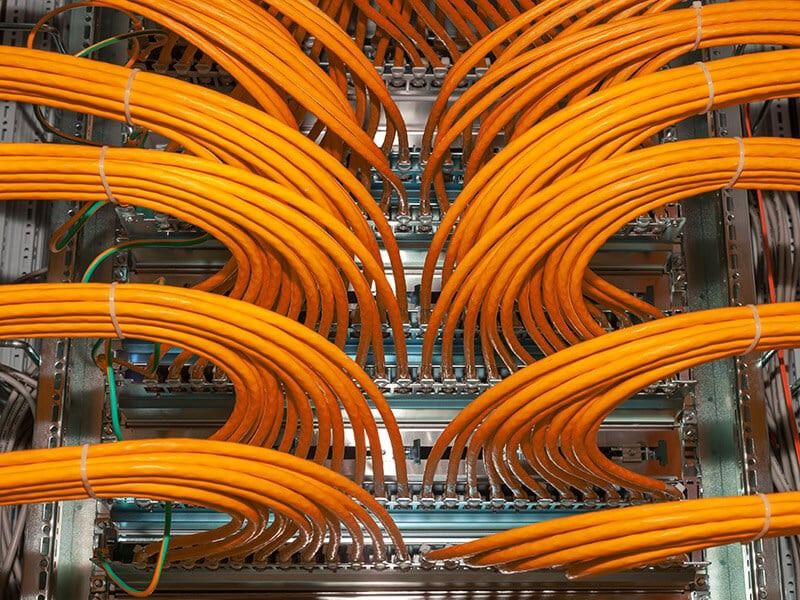

Zagrożenie 1: Sieci firmowe są oblężone

Pandemia wystawiła na próbę ciągłość działania, ponieważ wiele firm nie przygotowało swoich pracowników do pełnej lub częściowej pracy zdalnej. Zespoły IT w wielkim pośpiechu rozwijają infrastrukturę pulpitu wirtualnego (VDI), która pozwoli na wdrożenie platform typu desktop jako usługa (DaaS). Dokonują również przeglądu innych aplikacji i obciążeń, które można szybko zmigrować do chmury i poprawić ciągłość działania oraz wydajność.

Zalecamy, aby firmy, mimo dużej presji biznesowej, poświęciły odpowiednio dużo czasu na kwestie bezpieczeństwa w trakcie tego procesu. Podczas wdrażania VDI należy dokładnie przeanalizować powiązania sieci, potrzeby co do wydajności, zapory i inne wymagania związanie z bezpieczeństwem. Wiele aplikacji będzie wymagać zabezpieczeń wirtualnej sieci prywatnej (VPN), podczas gdy inne będzie można zmigrować do chmury i przyznać bezpośredni dostęp do nich.

Organizacje działające w ściśle regulowanych branżach, takie jak usługi finansowe i opieka zdrowotna, muszą oczywiście spełnić bardziej rygorystyczne wymagania w zakresie hybrydowych strategii chmurowych w porównaniu z innymi rynkami. Kopie zapasowe danych, przetwarzanie wsadowe i odzyskiwanie danych po awarii może przynieść firmom, które rozpoczynają podróż w chmurze, natychmiastowe korzyści w postaci wzmocnienia ciągłości działalności. Firmy, które zmagają się z ograniczeniami przepustowości, mogą zdecydować się na szersze wdrożenie rozwiązań typu infrastruktura jako usługa (IaaS) i platforma jako usługa (PaaS).

Lawina nowych ataków

Firmy były zawsze bombardowane zagrożeniami, ale obecnie ich liczba rośnie. W ostatnim badaniu bezpieczeństwa firmy Cisco 17 procent podmiotów stwierdziło, że otrzymuje 100 000 lub więcej alertów bezpieczeństwa każdego dnia, co prowadzi do zjawiska zmęczenia cybernetycznego. Zdalne monitorowanie oraz systemy do zarządzania informacją i zdarzeniami bezpieczeństwa (SIEM) oparte na sztucznej inteligencji mogą pomóc w odróżnianiu rzeczywistych zagrożeń od fałszywych alarmów, jak również w ustalaniu ich priorytetów. Zdalne monitorowanie może również pomóc zespołom IT w monitorowaniu centrum danych, np. w ocenie stanu systemów zasilania i chłodzenia oraz umożliwić pracownikom proaktywną wymianę części czy urządzeń, które wykazują oznaki zużycia, zanim problemy te doprowadzą do krytycznych awarii.

Zagrożenie 2: Pracownicy wprowadzają zagrożenia do sieci

Phishing stanowi ciągłe wyzwanie dla firm, ponieważ cyberprzestępcom jest łatwiej wykorzystać ludzi niż sieci. Badanie Wombat Security wykazało, że 83 procent respondentów doświadczyło ataków phishingowych w 2018 r., a 49% padło ofiarą vishingu (wyłudzenia w trakcie rozmowy telefonicznej) lub smishingu (wyłudzenia za pomocą wiadomości SMS). Liczba e-maili phishingowych wzrosła o 600 procent od końca lutego tego roku. Atakujący starają się wykorzystać strach i dezorientację pracowników spowodowane wydarzeniami na świecie i nowymi praktykami pracy w domu.

Oto kilka zagrożeń związanych z wyłudzaniem informacji, o których należy pamiętać, zwłaszcza w tych bezprecedensowych czasach:

- Podszywanie się pod markę: Przestępcy wykorzystują autorytet takich organizacji, jak Światowa Organizacja Zdrowia, centra ds. zapobiegania i kontroli chorób lub urząd skarbowy. Pracownicy mogą otrzymywać profesjonalnie wyglądające wiadomości e-mail z informacjami i zalecaniami, aby przejść na pozornie autentyczne strony internetowe lub pobrać załączniki ze złośliwym oprogramowaniem.

- Podszywanie się pod autorytet: Atakujący mogą wysyłać wiadomości e-mail i podawać się za przedstawicieli takich działów firmy, jak IT, zasoby ludzkie lub finanse. Mogą również podszywać się pod takie osoby, jak dyrektor generalny firmy. W wiadomościach e-mail często zalecają odbiorcom pobranie pliku zainfekowanego złośliwym oprogramowaniem. Za przykład mogą posłużyć newslettery, zawierające informacje firmy na temat aktualnych wydarzeń na świecie lub zapowiedzi wdrożenia nowych procesów IT i płatności.

- Oszustwa związane z pandemią: Takie próby, których celem jest uzyskanie dostępu do finansów odbiorcy, mogą zawierać informacje dotyczące stron internetowych, które oferują trudne do zdobycia produkty, m.in. maseczki i środki dezynfekujące do rąk; dotyczące organizacji medycznych, które proszą o wpłaty na rzecz znajomych lub krewnych, albo oferują dostęp do szczepionek lub leków, a także związane z firmami z branży lotniczej i hotelarskiej, które proponują zwrot kosztów oraz organizacji charytatywnych, które apelują o darowizny. Celem tych ataków jest namówienie pracowników do zapłacenia za oszukańcze dobra lub usługi, których nigdy nie otrzymają lub pozyskanie funduszy na nieistniejącą organizację charytatywną.

Zalecamy, aby firmy informowały o najnowszych strategiach phishingowych — sposobach ich identyfikacji i unikaniu oraz zgłaszaniu ataków. Jest to dobry moment na aktualizację procedur dotyczących incydentów związanych z bezpieczeństwem i przypomnienie pracownikom, że obowiązkiem każdego z nich jest ochrona firmy poprzez bezzwłoczne zgłaszanie zdarzeń.

Słaba kontrola

Pracownicy pracujący z domu, mają dostęp do zasobów firmy na prywatnych urządzeniach i poprzez własne sieci Wi-Fi. Może to stanowić zagrożenie dla sieci firmowej, jeżeli pracownicy używają domyślnych lub łatwych do odgadnięcia haseł; korzystają z nieszyfrowanych sieci bezprzewodowych i sprzętu; używają tych samych urządzeń do celów służbowych i prywatnych; zaniedbują pobieranie aktualizacji oprogramowania i poprawek bezpieczeństwa.

Zalecamy, aby przed podłączeniem do sieci firmowej, przedsiębiorstwa dostarczyły instrukcje ze wskazówkami, które pomogą pracownikom w zachowaniu podstawowej higieny IT. Każda aplikacja z uwierzytelnianiem jednoetapowym (hasła) powinna zostać wyłączona do momentu, gdy zostanie ono zastąpione uwierzytelnianiem wielopoziomowym. Ponadto, firmy powinny dokonać przeglądu uprawnień dostępu administratora i upewnić się, że są one aktualne i ograniczają się tylko do systemów, których zespół IT potrzebuje do wykonania swojej pracy. Zespoły ds. bezpieczeństwa informacji zdają sobie sprawę, że uprawnienia administratora to łakomy kąsek, święty Graal dla cyberprzestępców, gdyż umożliwiają nieograniczony dostęp do sieci.

Zagrożenie 3: Ataki skierowane na klientów i partnerów

Cyberprzestępcy często kierują swoje ataki na strony trzecie. Dzieje się tak, ponieważ mają one słabsze zabezpieczenia niż ich klienci korporacyjni oraz często posiadają uprzywilejowany dostęp do poczty e-mail, systemów i plików. Instytut Ponemona stwierdził, że 59 procent firm doświadczyło naruszenia danych z powodu strony trzeciej.

Przedsiębiorstwa, dodatkowo do regularnych ocen ryzyka kluczowych dostawców, powinny wymagać od stron trzecich uwierzytelniania wieloetapowego, wzmocnienia polityki dotyczącej ostatnio przyznanych uprawnień oraz automatycznie zamykać dostęp do nieużywanych sieci. Takie działania zminimalizują potencjalne naruszenia bezpieczeństwa.

Oszustwa wobec klientów

Przestępcy atakują klientów za pomocą wiadomości e-mail, które stanowiąc próbę ataku typu „man-in-the-middle”. Napastnicy podszywają się pod dostawców i partnerów oraz wysyłają pozornie autentyczne wiadomości e-mail, nawiązują rozmowy telefoniczne i przekazują fałszywe informacje dotyczące płatności. Gdy w grę wchodzą zakupy o dużej wartości, atakujący są w stanie prowadzić długą grę i angażować ofiary w ramach wielomiesięcznego cyklu sprzedaży B2B, aby przechwycić przelew o wysokiej sumie.

Zalecamy, aby firmy niezwłocznie informowały klientów i współdzieliły z nimi nowe wzorce ataków oraz nieustannie przypominały najważniejsze praktyki marketingowe, sprzedażowe i finansowe firmy. Klienci, którzy mają jakiekolwiek wątpliwości dotyczące fakturowania lub płatności, będą mogli bezpośrednio kontaktować się ze swoimi opiekunami.

W związku z ostatnimi i szybkimi zmianami w modelach pracy firm, które obnażają słabości sieci IT, nadszedł czas, aby wzmocnić bezpieczeństwo systemów i wspierać pracowników w identyfikacji i zgłaszaniu zagrożeń.

Jak zawsze, Vertiv jest gotów Ci pomóc. Jeśli potrzebujesz wsparcia serwisowego, części zamiennych lub szukasz pomocy technicznej, prosimy o kontakt z opiekunem Vertiv.