La gestione dell’IT si svolge e continuerà a svolgersi da remoto. Mentre prima della pandemia i data center erano popolati da team che lavorano fianco a fianco, ora la maggior parte del personale IT lavora in remoto da casa o da altre sedi. Di conseguenza, il personale sta utilizzando sistemi di monitoraggio e gestione remota sicuri per controllare una rete distribuita in crescita, che comprende data center core, siti di colocation ed Edge.

Queste tendenze rispecchiano ciò che sta accadendo a livello globale. Gartner stima che entro la fine del 2021, il 51% di tutti i knowledge worker nel mondo lavorerà da remoto, rispetto al 27% del 2019.

Se da un lato i team IT hanno ottenuto la necessaria flessibilità tra lavoro e vita privata, dall’altro stanno affrontando più responsabilità che mai: rafforzare la stabilità e l’affidabilità delle infrastrutture digitali, collaborare con i team di sicurezza per sviluppare architetture zero-trust e far evolvere i servizi per soddisfare la crescente domanda aziendale. Come altre funzioni aziendali, i team IT stanno ripensando le operazioni per garantire una maggiore resilienza, non solo l’efficienza, e a volte questo può introdurre fragilità nei processi.

Alle reti aziendali hanno accesso sia gruppi interni che gruppi esterni

Di conseguenza, oggi è più importante che mai fornire ai reparti IT e di sicurezza un accesso remoto autorizzato alle reti. Tuttavia, ciò che l’IT considera uno strumento fondamentale per lavorare in modo produttivo può facilmente introdurre lacune critiche nelle reti se non controllato in modo adeguato. Privilegi di accesso eccessivi possono aumentare il rischio di errore umano o di attività di insider dannosi. Circa l’85% delle violazioni dei dati comprende ancora un elemento umano. Pertanto, il controllo e l’adattamento dei privilegi degli amministratori di sistema di rete ai ruoli e ai compiti esatti da svolgere è un passo importante per ridurre i rischi.

Oltre agli amministratori di sistema, hanno accesso alle reti aziendali anche soggetti esterni, come fornitori di servizi cloud e gestiti, i team di colocation e altri ancora. Un recente sondaggio condotto tra i professionisti dell’IT ha rilevato che il 94% fornisce agli utenti di terze parti l’accesso alle proprie reti, mentre il 72% fornisce loro autorizzazioni privilegiate o da superuser. Come per gli utenti interni, il reparto IT deve verificare che questi privilegi siano garantiti e correttamente allineati ai requisiti aziendali e alle esigenze di monitoraggio e gestione di questi utenti. Come esempio, ricorda l’appaltatore di Amazon che ha utilizzato una vulnerabilità del firewall per eseguire comandi su server di Capital One e sottrarre e pubblicare i dati relativi a 106 milioni di clienti in Stati Uniti e Canada. L’appaltatore ha quindi eseguito un comando per avere accesso alle credenziali privilegiate e ai file scaricati archiviati su AWS. Capital One ha dovuto porre rimedio a questa vasta violazione dei dati.

5 passaggi per controllare l’accesso remoto sicuro per IT e sicurezza

Gli amministratori IT possono offrire maggiore visibilità e controllo per proteggere i programmi di accesso remoto utilizzando Vertiv™ Avocent® ADX Ecosystem. Questa piattaforma digitale scalabile fornisce tutto ciò di cui IT e sicurezza necessitano per monitorare e gestire il crescente parco di dispositivi presso le sedi di rete. Di uguale importanza, la piattaforma fornisce più livelli di controlli di sicurezza per autenticare gli utenti e gestirne i privilegi. I team di IT e sicurezza possono utilizzare Avocent ADX Ecosystem per:

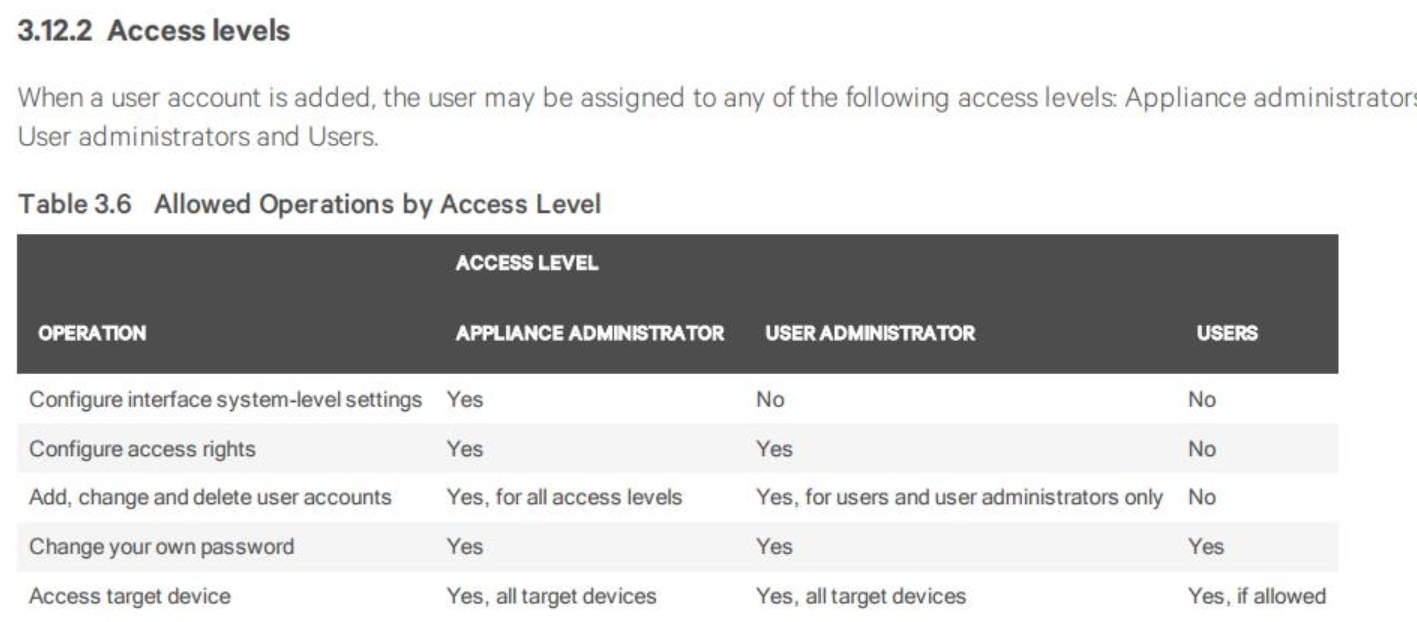

- Fornire un accesso remoto sicuro in base al ruolo: Avocent ADX Ecosystem consente a IT di partizionare i privilegi utente interni ed esterni in base al ruolo. Ad esempio, agli amministratori della gestione dell’alimentazione può essere concesso l’accesso diretto per monitorare e gestire solo le unità di distribuzione dell’alimentazione rack (rPDU), mentre la sicurezza può essere fornita ai soli firewall. Inoltre, il reparto IT può segmentare l’accesso sullo stesso tipo di dispositivo, ad esempio i server. Un gruppo di applicazioni può essere autorizzato ad accedere solo ai server di sviluppo e produzione, mentre il gruppo di test può avere accesso solo ai server di test.

- Controllare ciò che possono vedere gli utenti: Se sono autorizzati solo ad accedere e a gestire determinati dispositivi, gli utenti non hanno nemmeno bisogno di vedere altri dispositivi di rete. Questa capacità di rimuovere i dispositivi dalla visione degli utenti consente di utilizzare Avocent ADX Ecosystem per una varietà di scopi. I team di colocation possono utilizzare privilegi elevati per visualizzare tutti i dispositivi in tutti gli account dei clienti, mentre i team IT aziendali possono vedere solo i propri dispositivi in queste strutture. Le terze parti a cui è stato concesso l’accesso alla rete aziendale possono avere una visione limitata ai dispositivi in linea con le loro mansioni. Allo stesso modo, Avocent ADX Ecosystem può semplificare la gestione IT all’interno di aziende globali che gestiscono più attività o divisioni. I team IT che gestiscono le reti di un’azienda interna non vedono altre reti; ciò semplifica il loro lavoro e previene azioni che potrebbero causare errori a cascata.

- Abilitare privilegi in base alle capacità: Tramite Avocent ADX Ecosystem, il reparto IT può configurare gruppi dinamici di utenti e assegnare facilmente i privilegi. In alternativa, il reparto IT può utilizzare servizi di autenticazione di terze parti come TACACS+ o Active Directory per allineare i ruoli e le autorizzazioni delle apparecchiature a quelli impostati a livello aziendale.

Oltre ai ruoli, il reparto IT può fornire agli utenti privilegi ultragranulari sui dispositivi. Ad esempio, a un utente può essere concesso l’accesso per azionare dispositivi e controllarne lo stato, ma non per configurarli. Ovviamente questi privilegi devono essere aggiornati quando gli appaltatori terminano i propri incarichi o gli utenti cambiano lavoro, vengono promossi o lasciano l’azienda. La segmentazione di questi compiti riduce l’opportunità per gli utenti autorizzati di eseguire azioni non approvate sui dispositivi che utilizzano abitualmente.

- Controllare quali sessioni possono essere avviate sui dispositivi: Avocent ADX Ecosystem controlla sia la console seriale che le sessioni su tastiera, video e mouse (KVM). Gli amministratori IT possono autorizzare (o negare) le sessioni seriali con cui gli utenti eseguono attività di routine. Gli amministratori IT possono utilizzare la console seriale Vertiv Avocent ACS 8000 per la gestione in-band e out-of-band. La console seriale consente agli utenti di eseguire attività ripetitive e non visive, come il monitoraggio dei dispositivi, la raccolta dei dati e l’automazione delle attività di configurazione. Con i dispositivi Vertiv™ Avocent® ADX IPUHD 4K KVM, gli utenti IT possono utilizzare immagini ad alta risoluzione per guidare lavori mirati, come ad esempio sviluppo e test, ottenendo feedback visivi sulle proprie attività.

- Tenere traccia di tutte le attività degli utenti: Il reparto IT può utilizzare Avocent ADX Ecosystem per controllare tutte le attività degli utenti, risolvendo rapidamente qualsiasi problema. Il reparto IT può monitorare ogni tasto premuto dagli utenti che accedono ai dispositivi con Avocent ACS 8000, la cronologia di tutte le azioni e le attività su tutti i dispositivi. Il reparto IT può anche impostare avvisi sulle stringhe, in modo che gli amministratori vengano avvisati ogni volta che gli utenti intraprendono un’azione, ad esempio digitare un codice o inviare un testo o un’email.

A volte si verificano problemi quando più utenti eseguono azioni su un dispositivo, con possibili conseguenze indesiderate. Potendo tracciare e interpretare queste azioni nel contesto, il reparto IT può eseguire una risoluzione dei problemi più rapida, nonché conservare e fornire registri per scopi di conformità.

Conclusione

Man mano che le pressioni digitali crescono, l’IT deve trovare un equilibrio tra la fornitura di un accesso remoto sicuro ai dispositivi di rete e un rigoroso controllo di questi privilegi. Vertiv™ Avocent® ADX Ecosystem fornisce agli amministratori IT tutti gli strumenti necessari per concedere, revocare, controllare e monitorare privilegi di accesso granulari. Di conseguenza, Avocent ADX Ecosystem può essere un potente strumento in grado di aiutare l’IT a lavorare con altri team e terze parti per accelerare la crescita aziendale.

Scopri le soluzioni di sicurezza per data center di Vertiv.